[Linux] SSH Brute Force 보안 - 계정 잠금 임계치 설정 (Centos7)

지난번 Brute Force 공격 후 ssh root 계정으로 원격 접속 금지 설정에 대해 알아보았다. 하지만 이는 공격자로 하여금 다른 계정으로 접속 공격을 시도하고 시스템에 부하를 줄 수 있다.

SSH Brute Force 보안 - root 계정 원격 접속 차단 및 포트 변경 (CentOS7)

이전 포스팅에서 리눅스 CentOS7 기준으로 root의 계정을 찾기 위한 Brute Force를 진행하였다. 리눅스 Brute Force Attack 파이썬 구현 및 확인 Brute Force Attack 시스템을 해킹하기 위해서는 사용하는 여러가.

techbrad.tistory.com

root를 제외한 모든 계정에 임계치를 설정하여 임계치를 넘어가면 계정이 잠기도록 설정을 하는 것도 보안의 한 방법이 된다.

임계치 설정 방법

| [root@localhost ~]$ vi /etc/pam.d/system-auth #%PAM-1.0 auth required pam_tally2.so deny=5 unlock_time=60 no_magic_root reset auth required pam_env.so auth required pam_faildelay.so delay=2000000 auth sufficient pam_unix.so nullok try_first_pass auth requisite pam_succeed_if.so uid >= 1000 quiet_success auth required pam_deny.so |

설정 값 설명

auth: PAM 모듈의 종류 중 하나로 사용자 신원확인을 수행하는데 사용

required: 인증에 실패하더라도 다른 모듈을 실행한다. 하지만 최종결과 인증 실패이다.

pam_tally2.so: /lib64/security에 저장된 라이브러리 이름

deny: 5번의 비밀번호 입력 실패시 계정 잠김

unlock_time(초): 계정 잠김 후 잠금 해제 까지 소요되는 시간

no_maginc_root: root에는 계정 잠금을 적용 안함

reset: 로그인 성공 시 실패 내역 초기화

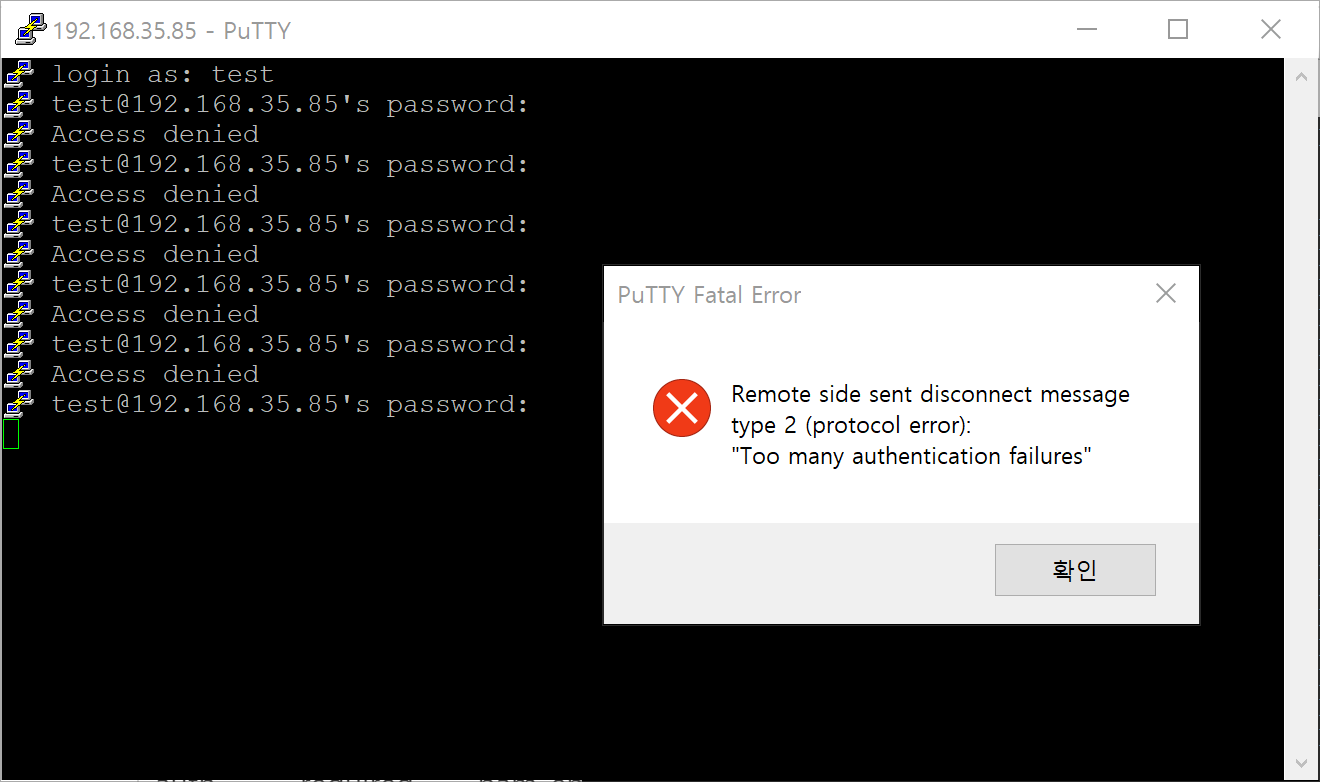

설정 후 5번의 비밀번호 입력 실패 후 임계치를 초과했다는 메세지가 발생한다. 이러한 임계치를 설정함으로써 일반 계정으로의 무작위 패스워드 공격에 대비할 수 있게 된다.

/var/log/secure 로그 확인

|

Dec 26 16:15:41 localhost sshd[4288]: Failed password for test from 192.168.35.67 port 58429 ssh2 |