[Linux] SSH Brute Force 보안 - root 계정 원격 접속 차단 및 포트 변경 (CentOS7)

이전 포스팅에서 리눅스 CentOS7 기준으로 root의 계정을 찾기 위한 Brute Force를 진행하였다.

리눅스 Brute Force Attack 파이썬 구현 및 확인

Brute Force Attack 시스템을 해킹하기 위해서는 사용하는 여러가지 방법 중 시스템의 계정 비밀번호를 무작위 공격으로 알아내는 것을 Brute Attack 이라고 표현한다. 파이썬으로 리눅스 root 계정 비밀

techbrad.tistory.com

이러한 공격은 다양하게 막을 수 있지만 먼저 root 계정을 원격에서 접속하지 못하도록 하는 것이 가장 첫번째라는 생각이 든다.

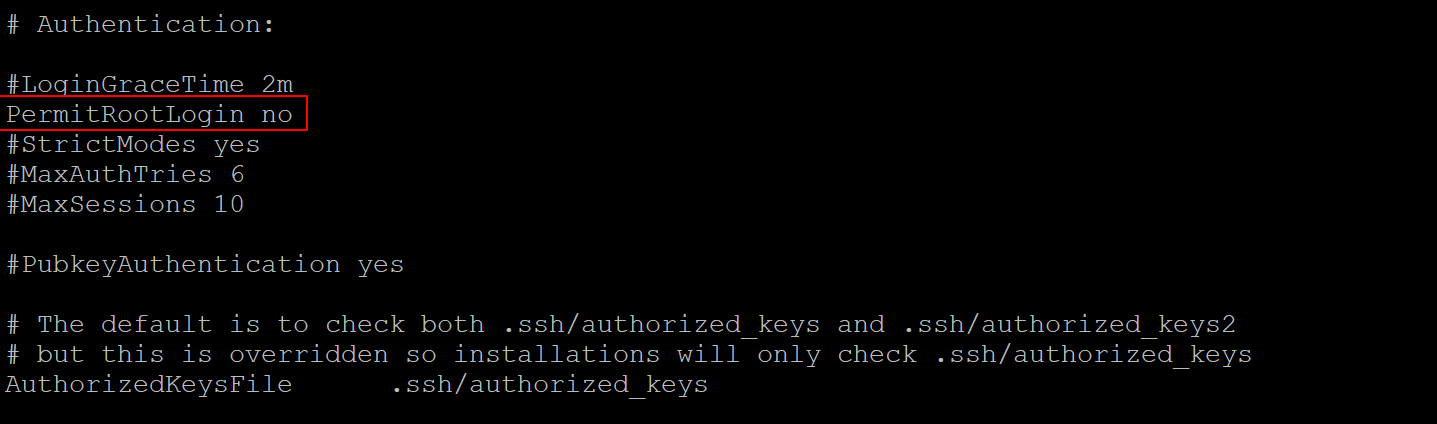

Root 계정으로 원격 접속을 차단하기 위해 /etc/ssh/sshd_config 에서 PermitRootLogin 옵션을 NO로 변경해주어야 한다.

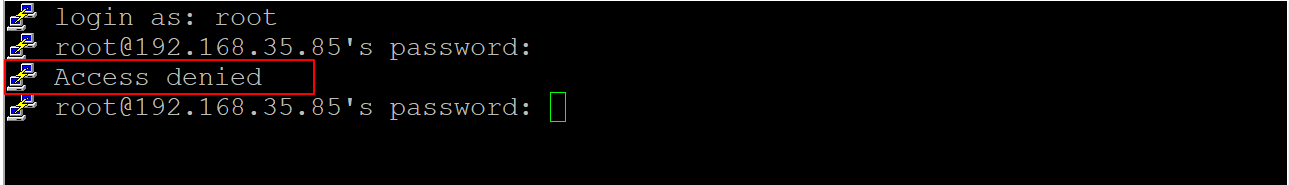

해당 설정을 해주고 sshd service를 재시작 후 Putty로 접속해보면 아래와 같이 접근이 차단되는 것을 확인할 수 있다. 반드시 sshd 재시작해야 변경된 설정이 적용된다.

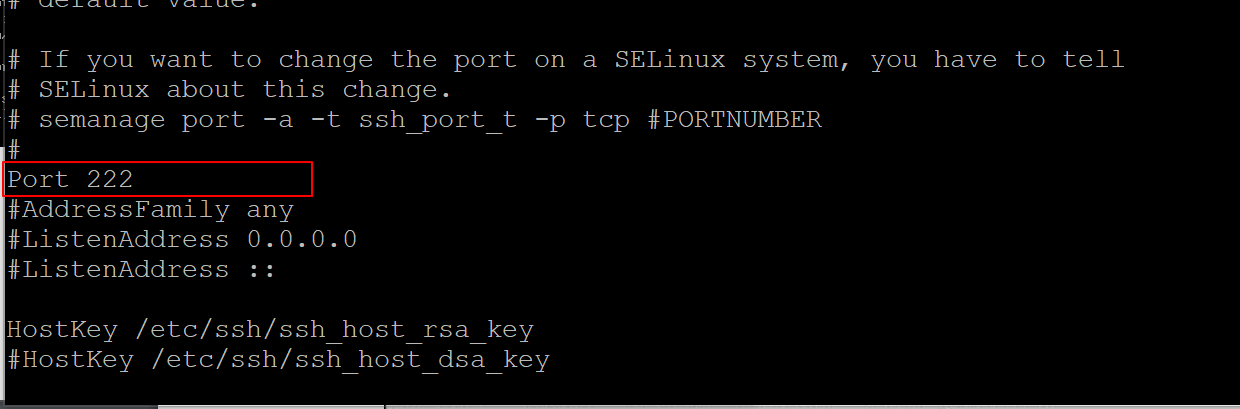

또는 SSH 포트를 변경하는 것도 대안 중의 하나이다. 포트를 222로 변경하면 기본적인 SSH 22번 포트의 공격을 받지 않게된다.

포트 변경 이후 sshd를 재시작해야하는데 에러가 발생하는 경우 아래의 링크로 들어가 설정을 추가적으로 해주어야한다.

[CentOS 7] ssh 포트 변경

CentOS 7, ssh 포트 변경 방법 1. vi 편집기를 통해 /etc/ssh/sshd_config 파일을 연다 아래와 같이, #제거, port 수정 후 저장. 이전 버전까지는 이렇게만 하고 sshd 데몬을 재시작 하면 포트가 변경 되었으..

road-fire.tistory.com

이렇게 기본적인 Root 원격 접속 차단 및 포트 변경에 대해 알아보았다. 실전에서는 실제로 많이 사용하는 보안옵션이며 Root의 원격 접속 차단으로 다른 사용자 계정을 접속하여 Root 권한을 가져오기도 한다.